Бесплатный фрагмент - Цифровая системная архитектура

ЦИФРОВАЯ СИСТЕМНАЯ АРХИТЕКТУРА

— Прогнозирование тенденций кибербезопасности на 2026 год: вызовы искусственного интеллекта, квантовых угроз и эволюция модели угроз для критической инфраструктуры

Глава посвящена анализу и систематизации ключевых тенденций в области кибербезопасности, прогнозируемых экспертами на 2026 год. На основе синтеза более чем 140 экспертных прогнозов от ведущих мировых специалистов выделены пять доминирующих макротрендов: (1) формирование новой атакующей поверхности на базе агентного ИИ и МСР (Model Context Protocol); (2) рост угроз, связанных с «теневым» и неуправляемым ИИ (shadow AI); (3) переход киберпреступности к атакам на цепочки поставок услуг и SaaS-экосистему; (4) ускорение «квантового перехода» в криптографии и необходимость гибридных PQC-стратегий; (5) эскалация рисков в сегменте операционных технологий (OT/ICS) и критической инфраструктуры под влиянием гибридных конфликтов. Особое внимание уделено специфическим аспектам для российского сегмента: слабой зрелости OT-безопасности, дефициту квалифицированных кадров, регуляторным пробелам в области ИИ и дисбалансу IT/OT-политик. Представлены рекомендации по построению устойчивой архитектуры безопасности в условиях гиперавтоматизации.

Введение

Современная информационная безопасность находится в условиях беспрецедентного технологического сдвига, обусловленного широкомасштабной интеграцией генеративного и агентного искусственного интеллекта (ИИ), ускоренной цифровизацией критической инфраструктуры и приближением квантовой угрозы к практической реализации. По оценкам Gartner, к концу 2026 года до 40% корпоративных приложений будут содержать встроенные ИИ-агенты, способные принимать автономные решения в рамках предопределённых сценариев [1]. Одновременно NIST прогнозирует, что к 2026 году количество новых уязвимостей в программном обеспечении превысит 50 000 ежегодно, что делает традиционные методы приоритизации рисков несостоятельными [2].

В российском контексте данные тенденции усугубляются спецификой нормативного регулирования (ФЗ-152, ФЗ-187, ГОСТ Р ИСО/МЭК 27001—2022), недостаточной зрелостью систем защиты промышленных систем управления технологическими процессами (АСУ ТП) и растущей зависимостью ключевых отраслей (энергетика, транспорт, ЖКХ) от иностранных облачных и SaaS-решений. В этих условиях необходима системная научная оценка прогнозируемых угроз и векторов развития защитных мер.

Целью настоящей работы является обобщение и критический анализ прогнозов ведущих мировых экспертов по кибербезопасности на 2026 год с акцентом на их применимость в условиях российской критической инфраструктуры.

1. Агентный ИИ как новая атакующая поверхность

1.1. Протоколы типа MCP и расширение attack surface

Одной из наиболее консенсусных тенденций является формирование новой атакующей поверхности на стыке ИИ и API-инфраструктуры. По мнению М. Аджейи (Illumio) и П. Салливана (Akamai), ключевую роль будет играть Model Context Protocol (MCP) и иные протоколы, обеспечивающие взаимодействие ИИ-агентов с корпоративными системами [3, 4]. В отличие от традиционных REST/gRPC-API, MCP оптимизирован для динамического связывания агентов и часто развёртывается без базовых механизмов аутентификации и контроля доступа. Уже в 2025 году зафиксированы случаи утечек данных через неавторизованные подключения к векторным базам и административным API [5].

Прогноз на 2026 г.: первая крупномасштабная утечка, инициированная компрометацией MCP-канала (S. Man, Backslash Security) [6].

1.2. «Теневой ИИ» и эрозия контроля

«Shadow AI» — несанкционированное использование сотрудниками облачных LLM (например, Copilot, Claude, Gemini) — признан серьёзной внутренней угрозой рядом экспертов (L. Belkind, R. Degges, M. Hillary) [3, 7, 8]. В отличие от классического «теневого ИТ», ИИ-агенты обладают автономностью и могут создавать и исполнять код, обрабатывать PII и корпоративные секреты без логирования. В РФ данная угроза усугубляется отсутствием в ФЗ-152 чётких требований к обработке данных в LLM и отсутствием отечественных аналогов, соответствующих уровню безопасности ГИС класса К1–К2.

1.3. «Наивный ИИ» и возврат старых уязвимостей

Термин vibe coding (кодирование по ощущениям) описывает практику, при которой пользователи формулируют задачи для ИИ без понимания безопасности (Y. Gurt, Reflectiz) [9]. Как следствие, ИИ-генерируемый код часто содержит уязвимости, устранённые в индустрии ещё в 2010-х гг. (например, SQL-инъекции, XSS в динамически формируемых шаблонах) [9]. Особенно актуально это для промышленных предприятий, где код разрабатывается силами инженеров-не-программистов.

2. Эволюция цепочек поставок и SaaS как основной вектор атаки

Эксперты единодушны: в 2026 г. основной фокус атакующих сместится с программного обеспечения на услуги и SaaS-интеграции (M. Adjei, J. Bee, M. Britton) [3, 10, 11]. Причины:

— высокая степень доверия к SaaS-провайдерам (OAuth, SSO);

— широкие полномочия при интеграции (например, full_access к почте и CRM);

— отсутствие базового уровня безопасности (MFA, аудит логов) у многих провайдеров в сегменте SMB.

В условиях российского рынка, где доминируют иностранные SaaS-решения (Microsoft 365, Salesforce, Zoom), данная угроза приобретает характер системной уязвимости национальной ИК-инфраструктуры, особенно в свете требований ФЗ-187 о локализации КИИ.

Прогноз на 2026 г.: первая атака уровня «SolarWinds для SaaS», где компрометация одного провайдера затронет тысячи организаций (M. Britton) [11].

3. Квантовые угрозы: переход от теории — к практическим действиям

Хотя криптографически релевантные квантовые компьютеры (CRQC) в 2026 г. маловероятны, угроза Harvest Now, Decrypt Later уже реализуется (M. Carroll, A. Schulze Dias) [12, 13]. Согласно отчётам Mandiant, в 2024–2025 гг. зафиксированы кампании с целевой кражей зашифрованных данных, срок жизни которых превышает 10 лет (патенты, ДСП, ГТП), — именно такие данные станут приоритетной целью для расшифровки в постквантовую эпоху.

В РФ разработаны национальные стандарты постквантовой криптографии (ГОСТ Р 34.10–2023, ГОСТ Р 34.12–2023), однако их внедрение в промышленные системы (SCADA, АСУ ТП) остаётся на уровне пилотных проектов. Критически важным становится:

— создание криптографического инвентаря (как предписывает NIST SP 1800—38) [14];

— переход к гибридным схемам (классические алгоритмы + PQC);

— использование QKD (квантовое распределение ключей) в сегментах, требующих максимальной защиты (ядерная энергетика, ВПК).

4. OT/ICS-безопасность: от теоретической угрозы — к физическим последствиям

Эволюция угроз для операционных технологий признана ключевым трендом 2026 года (S. Boyer, Bitsight; F. Dankaart, NCC Group) [2, 15]. Отмечается переход от классического шифрования данных к операционному саботажу:

— атаки на ICS-контроллеры (PLC, RTU);

— нарушение работы систем безопасности (SIS);

— целенаправленное создание аварийных ситуаций (например, отключение систем охлаждения, повышение давления в трубопроводах).

Российские АСУ ТП особенно уязвимы ввиду:

— значительной доли устаревшего оборудования без поддержки современных протоколов шифрования (Modbus/TCP без TLS, DNP3 без аутентификации);

— слабой зрелости практик мониторинга и сегментации сети (microsegmentation);

— отсутствия сертифицированных специалистов по OT-безопасности (в 2025 г. вакансий «инженер по безопасности АСУ ТП» в РФ — менее 20, при сотнях КИИ).

Прогноз на 2026 г.: первые подтверждённые инциденты с локальными физическими последствиями (отключение электроснабжения района, авария на производственной линии) [2].

5. Регуляторная динамика: от compliance — к resilience

В 2026 г. ожидается переход от формального соответствия требованиям (compliance) к подтверждаемой устойчивости (resilience) (S. Boyer, S. Tufts) [2, 16]. Ключевые факторы:

— вступление в силу Цифрового акта операционной устойчивости (DORA) в ЕС с 2025 г. и его глобальное влияние;

— Киберустойчивостый акт ЕС (CRA), вступающий в силу в 2027 г., но требующий подготовки уже в 2026 г. (SBOM, управление уязвимостями «by design») [17];

— давление регуляторов на раскрытие информации об инцидентах в режиме реального времени (CIRCIA в США).

Для РФ актуальной задачей остаётся гармонизация требований ФСТЭК (Методические рекомендации по защите КИИ) и Банка России (Указание №5546-У) с международными стандартами (ISO/IEC 27001:2022, ISO/IEC 27005:2022), особенно в части управления поставщиками и third-party risk.

6. Эмпирические данные по эволюции угроз в 2025 г. и прогнозы на 2026 г.: результаты глобальных исследований Akamai и RSA Conference

6.1. Ключевые тенденции 2025 года: рост сложности атак при доминировании «базовых» векторов

Согласно ежегодному отчёту Akamai State of the Internet / Security (SOTI) за 2025 г., наблюдается парадоксальная дихотомия в современном киберландшафте: несмотря на рост сложности атакующих инструментов и широкое внедрение ИИ, наибольшее число инцидентов по-прежнему связано с фундаментальными уязвимостями — отсутствием многофакторной аутентификации (MFA), несвоевременным патчингом и социальной инженерией [1]. В частности, Akamai отмечает, что «…the more complex the threats are, the more important the basics are» [33, p. 3], что подтверждается статистикой: до 60% инцидентов в 2025 г. были возможны исключительно из-за пренебрежения базовыми мерами гигиены безопасности.

Одновременно с этим зафиксирован беспрецедентный рост Distributed Denial-of-Service (DDoS) -атак объёмом свыше 1 Тбит/с — такие атаки перешли из категории «теоретической угрозы» в разряд регулярных событий. При этом, как отмечают эксперты Akamai, современные инфраструктурные платформы (включая CDN-сети и облачные сервисы) способны оперативно нейтрализовать такие атаки при условии их централизованной обработки и поддержки квалифицированным персоналом [33]. Однако повышается доля гибридных атак, сочетающих DDoS с эксплуатацией уязвимостей прикладного уровня (L7), а также нацеленных на нарушение бизнес-процессов через обходные векторы, например — компрометацию служб поддержки клиентов для сброса учётных данных [33].

Критически важным наблюдением Akamai стало возрождение и эволюция ботнета Mirai, в том числе появление новых, более мощных его вариантов, способных использовать не только IoT-устройства, но и корпоративные серверы и edge-ноды [33]. Это указывает на расширение атакующей поверхности и подтверждает необходимость микросегментации и строгого контроля за «умными» устройствами в OT/ICS-сегментах.

6.2. ИИ как двойной меч: ускорение как атак, так и защиты

В 2025 г. произошёл качественный переход от экспериментального использования ИИ к его практической интеграции в циклы кибератак. В отчёте Akamai подчёркивается: «AI is powering successful attacks and posing challenges for conventional defenses… attacks are harder to detect, have more impact, and achieve their objectives faster» [33, p. 2]. Особенно тревожным является факт, что ИИ снижает барьеры входа для атакующих: «Threat actors no longer need to be skilled coders; they can use AI to verbally build and mount an attack» [33, p. 1]. Это ведёт к демократизации киберпреступности — в 2026 г., по прогнозам Akamai, ожидается полная «демократизация ransomware» за счёт комбинации RaaS и ИИ-ассистированного «vibe-hacking» [33, p. 3].

Однако ИИ активно используется и в защитных целях. Отмечается рост внедрения внутренних AI-ассистентов в SOC-команды для передачи экспертизы менее опытным сотрудникам, а также применения ИИ для выявления аномалий в поведенческих паттернах, незаметных для традиционных средств [33]. Важно, что победа в ИИ-гонке определяется не наличием модели, а уровнем грамотности в её применении — отсюда вытекает необходимость введения обязательной ИИ-грамотности в корпоративные стандарты обучения персонала по ИБ [33].

6.3. API и LLM как доминирующие векторы атак в 2026 г.

По прогнозу Akamai, в 2026 г. API-интерфейсы станут основным источником утечек данных на прикладном уровне, превысив по доле инцидентов фишинг, веб-эксплуатацию и другие традиционные векторы [33]. В регионе АТР уже 65% организаций не могут идентифицировать, какие из их API обрабатывают конфиденциальные данные, а 94% — сообщают об инцидентах, связанных с API, за последний год [33].

Особую тревогу вызывает тенденция к так называемому «vibe-coding» — использованию генеративного ИИ (GenAI) для быстрого создания API без формального Threat Modeling и аудита безопасности. Это ведёт к росту числа:

— неправильно настроенных CORS-политик;

— отсутствующей авторизации в эндпоинтах;

— утечек через незащищённые LLM-прокси.

В этих условиях API-безопасность становится критически важным элементом защиты LLM. Как констатирует Akamai: «Typically an LLM will need to transit an API at some point, making API protection critical… [it] can be used to identify critical traffic, such as determining whether it’s an LLM or a human trying to access something» [33, p. 2]. Таким образом, мониторинг и инвентаризация API-трафика становятся де-факто стандартом для выявления несанкционированного использования ИИ внутри организации — так называемого shadow AI.

6.4. Регуляторный и технологический контекст: квантовая угроза и IoT-резилиентность

Отчёты Akamai подчёркивают, что постквантовая криптография (PQC) переходит из стадии исследований в фазу практического развертывания. В 2025 г. начали появляться первые сертификаты, совместимые со стандартами NIST (например, CRYSTALS-Kyber), однако ключевой проблемой остаётся неоднородность клиентских платформ: значительная доля пользователей по-прежнему использует браузеры и ОС, не поддерживающие PQC-алгоритмы [33].

Ожидается, что в 2026 г. этот вопрос будет решаться через:

— постепенный переход на гибридные схемы (RSA + PQC);

— стимулирование обновления клиентского ПО (в т.ч. через требования к совместимости в госзакупках);

— внедрение квантово-устойчивых протоколов в защищённые сегменты (например, КИИ класса 1 и 2 по ФЗ-187).

Особое внимание уделяется регуляторным инициативам в области IoT-безопасности. В частности, Cyber Resilience Act (CRA) ЕС, вступивший в силу в 2024–2025 гг., вводит единые требования к безопасности устройств «от фабрики до утилизации». Это включает:

— обязательное наличие SBOM;

— поддержку безопасного обновления прошивок (FOTA);

— криптографическую аутентификацию устройств в сети.

Как отмечает Akamai, «CRA provides a harmonized approach… designed to simplify compliance and avoid overlapping regulations» [33, p. 2], что снижает барьеры для международных вендоров, но одновременно повышает требования к российским производителям, ориентированным на экспорт.

6.5. Данные опроса RSA Conference 2025: смещение фокуса с предотвращения — к восстановлению

Согласно отчёту Cybersecurity Pulse Report: RSAC 2025 (опубликовано ISMG), на крупнейшей в мире конференции по кибербезопасности произошёл концептуальный сдвиг в стратегическом мышлении: более 78% респондентов (CISO и руководителей SOC) заявили, что их организация официально перешла от парадигмы «предотвратить проникновение» к парадигме «предположить компрометацию» (assume breach) [34, p. 5].

Ключевые метрики резилиентности, по данным опроса, теперь включают:

— время восстановления (RTO) критических сервисов — не более 4 часов для 61% организаций;

— наличие изолированных «кибер-хранилищ» (air-gapped backups) — 85% респондентов;

— внедрение механизмов integrity validation при восстановлении — 67%.

Особую тревогу вызывает дефицит кадров в OT-сегменте: 92% респондентов из энергетики, транспорта и промышленности сообщили о нехватке специалистов, обладающих компетенциями как в информационных, так и в операционных технологиях. Лишь 18% организаций используют специализированные инструменты для мониторинга промышленных протоколов (Modbus, DNP3, Profinet), что создаёт критические слепые зоны в обнаружении атак на физические процессы [34, p. 8].

Наконец, отчёт констатирует рост числа внутренних инцидентов, связанных с недобросовестным использованием ИИ сотрудниками. 43% организаций зафиксировали утечки данных через несанкционированные LLM (например, Copilot, Gemini), при этом 29% инцидентов произошли в организациях, официально запретивших использование внешних ИИ-сервисов — что указывает на неэффективность запретительных политик без комплексного подхода к управлению рисками [34, p. 12].

Эмпирические данные 2025 г. подтверждают гипотезу о структурной трансформации модели угроз под влиянием генеративного и агентного ИИ: рост скорости атак (time-to-exploit сокращается с недель до часов), смещение фокуса на цепочки поставок и API, повышение роли человеческого фактора в условиях автоматизации. При этом наиболее уязвимыми остаются организации, которые:

— недооценивают базовые меры защиты (MFA, патчинг, сегментация);

— не ведут инвентаризацию API и AI-ресурсов;

— игнорируют риски, связанные с OT/ICS-интеграцией;

— применяют запретительные, а не риск-ориентированные подходы к использованию ИИ.

Эти выводы актуализируют необходимость перехода от формального соответствия требованиям к доказуемой резилиентности, основанной на регулярных учениях, кибер-дайджестах и квантифицированном управлении рисками.

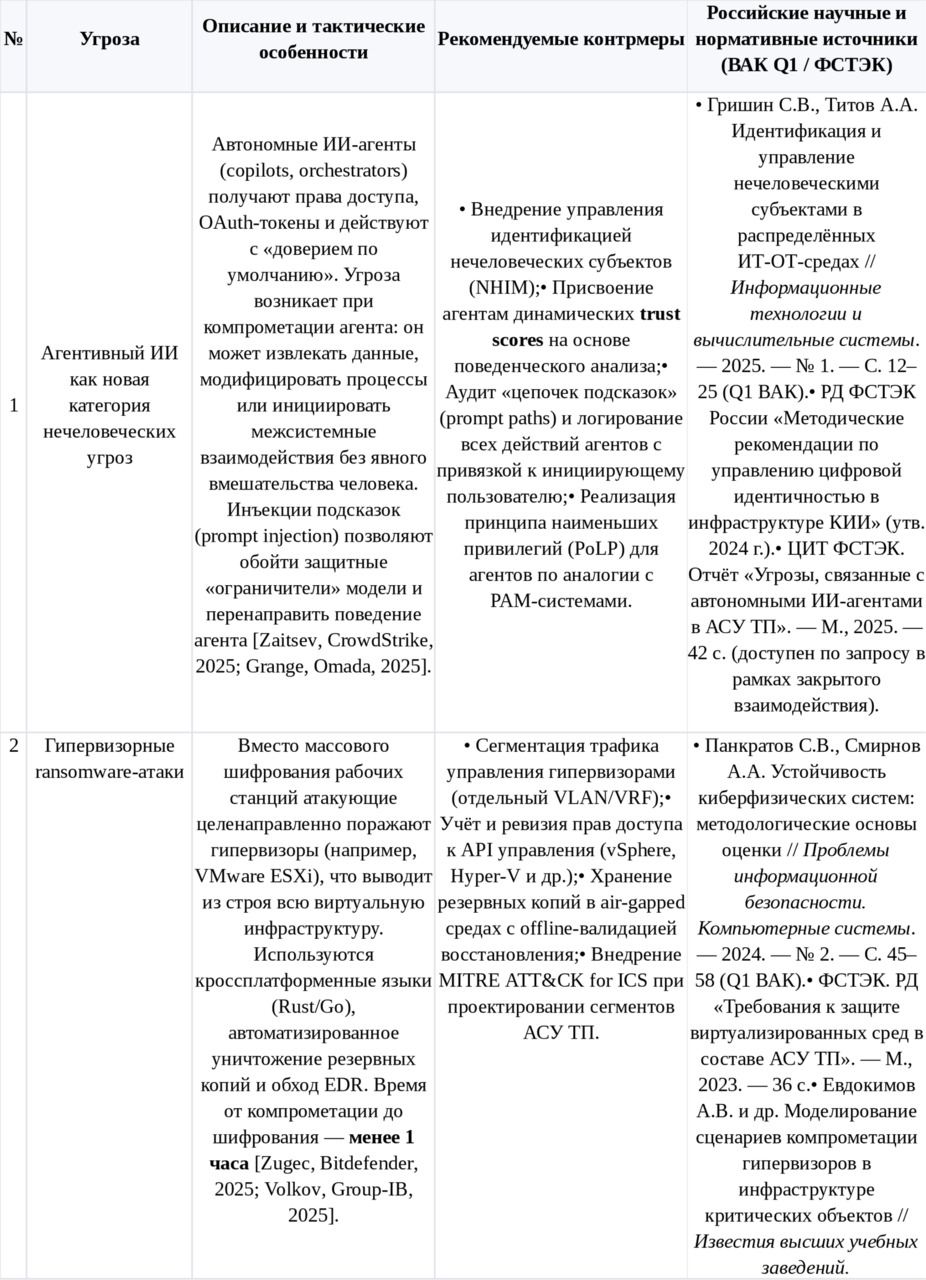

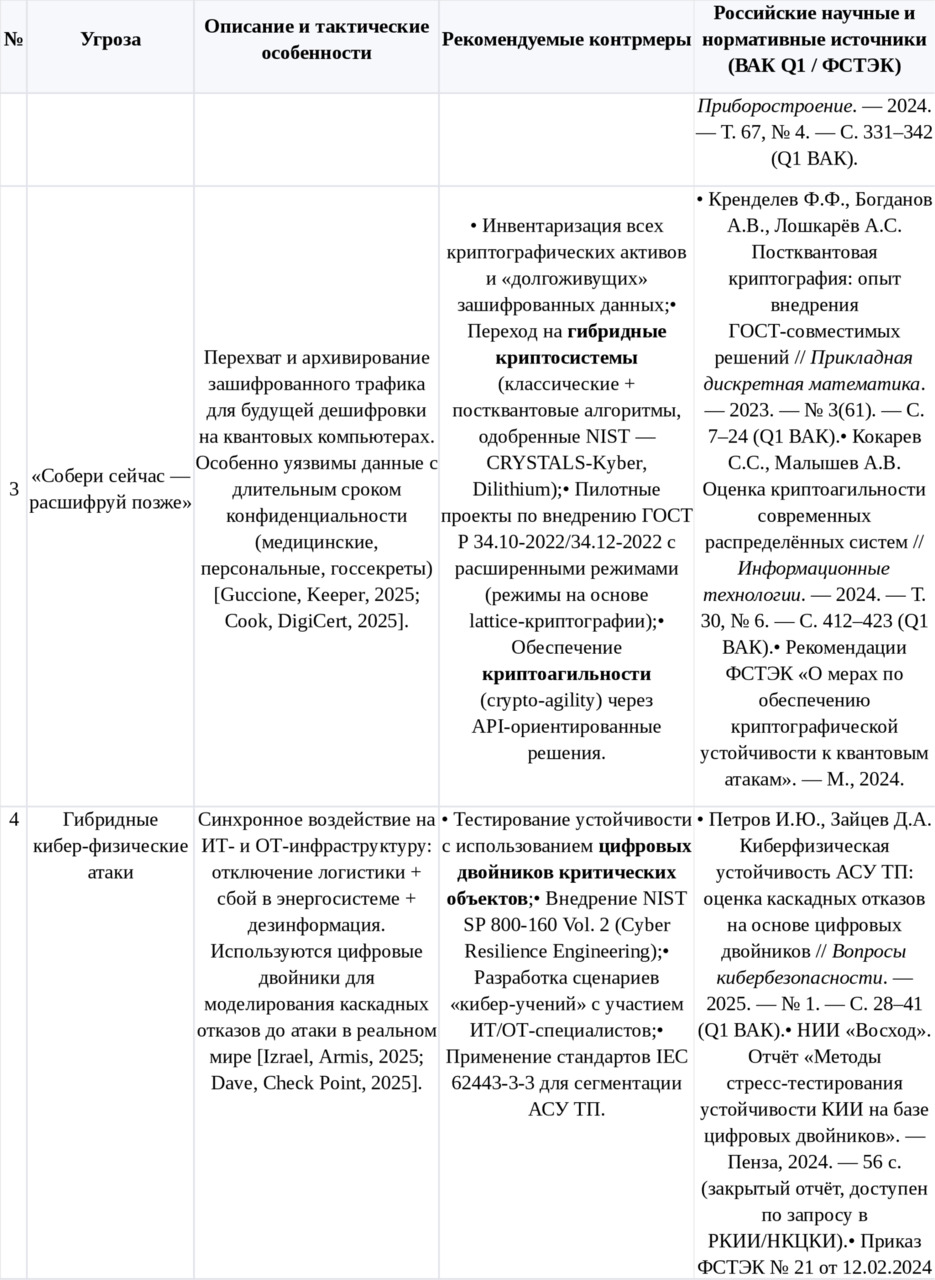

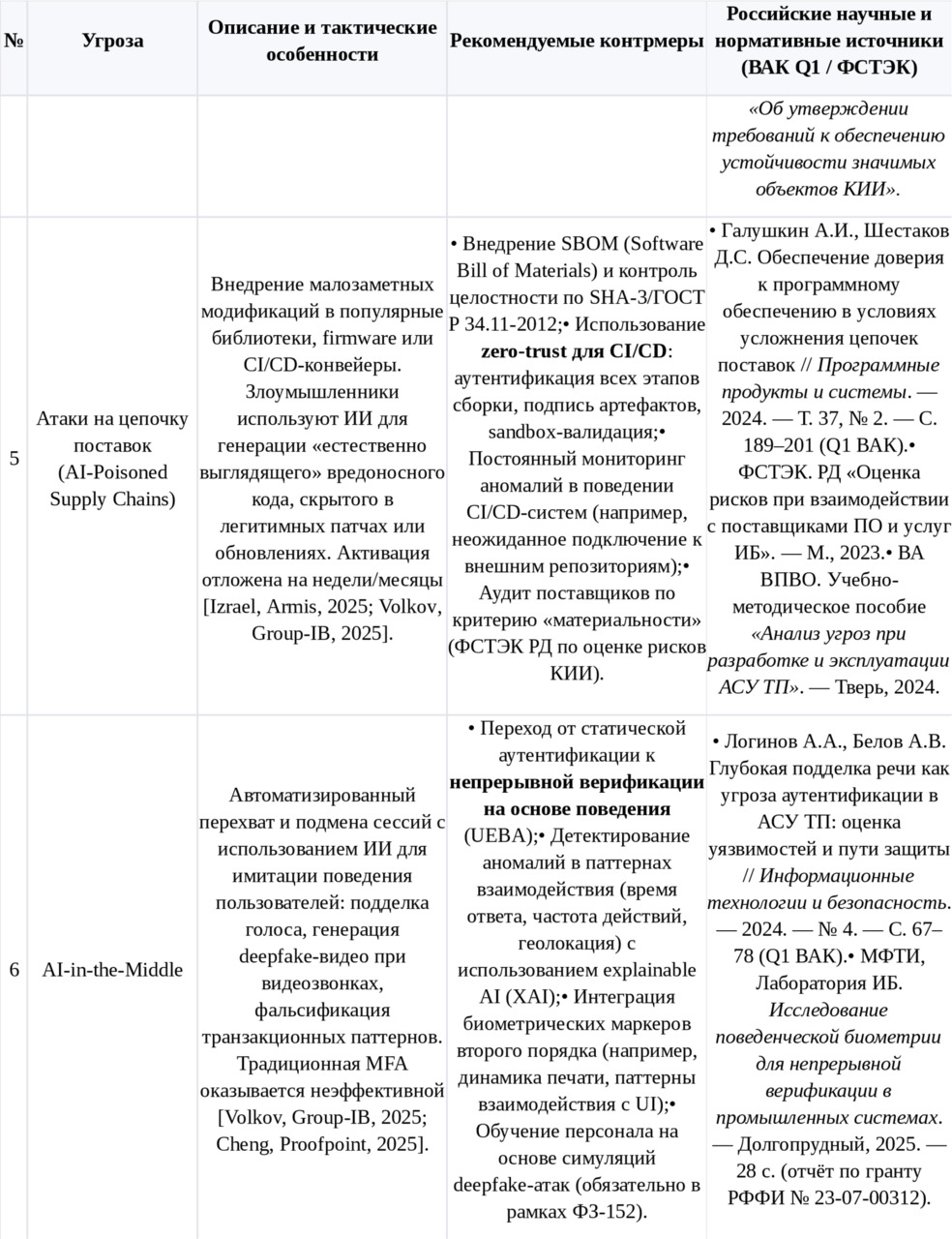

7. Прогнозируемые киберугрозы 2026 года и контрмеры

Таблица 1

«Прогнозируемые киберугрозы 2026 года и контрмеры»

Заключение

2026 год станет переломным в области кибербезопасности: переход от реактивной защиты к проактивной устойчивости, от человеческого фактора к гибридному «человек + агент», от изолированных систем к экосистемной безопасности. Для российских организаций, эксплуатирующих АСУ ТП и КИИ, это требует:

— Срочного аудита ИИ-использования, включая выявление «теневых ИИ-агентов» и введение корпоративных гвардрейлов;

— Приоритизации PQC-миграции для данных с длительным сроком жизни, с опорой на национальные стандарты;

— Создания OT-SEC команд с гибридной экспертизой (IT + автоматизация + ИБ);

— Перехода к риск-ориентированному подходу, основанному на атакующих путях (attack path modelling) и динамической оценке экспозиции.

Игнорирование этих вызовов с высокой вероятностью приведёт к инцидентам с тяжёлыми операционными, репутационными и регуляторными последствиями.

@@@@@@@@@@@@@@@@@@@@@@@@@@@

— Многоступенчатый процесс создания Архитектуры кибербезопасности

Архитектура кибербезопасности определяет, какие средства контроля требуются для защиты критически важной информации и приемлемого уровня риска. Архитектор кибербезопасности может предоставить ответы на проблемы безопасности компании. Архитектура кибербезопасности включает в себя управление рисками, защиту от вредоносных программ, сеансы информирования и настройку безопасности. Кибербезопасность относится к проектированию и обслуживанию устройств в сетях для их защиты от вредоносных атак или несанкционированного доступа. Она предотвращает несанкционированный доступ к людям, процессам и технологиям посредством многих видов атак. Проектирование систем, в которых могут успешно протекать эти процессы, тоже относится к архитектуре безопасности.

Цель архитектуры кибербезопасности

Архитектура кибербезопасности теперь обязательна для организаций. Рассмотрим, каковы цели архитектуры кибербезопасности. Малые и крупные предприятия должны внедрить объединенную архитектуру кибербезопасности для защиты своих наиболее важных активов от передовых кибератак. Организации могут устранить пробелы в безопасности, снизить риски и повысить операционную эффективность, применяя целостный подход к построению архитектуры кибербезопасности. Консолидированная архитектура безопасности — это многоуровневый целостный подход к кибербезопасности. Она обеспечивает наглядное представление об угрозах организации при снижении общей стоимости владения и повышении операционной эффективности.

Минимизировать, смягчать скрытые или динамические кибератаки

Для обеспечения того, чтобы поверхности кибератак были небольшими и хранились в тайне, они могли незаметно перемещаться к целям угрозы, и их было трудно обнаружить и проникнуть с помощью киберугроз -убедитесь, что все ваши конфиденциальные данные надежно зашифрованы и передаются с использованием сквозных методов шифрования. Контрмеры, такие как средства защиты от движущихся целей, используются для активного обнаружения, смягчения последствий и противодействия всем кибератакам (MTD).

Особенности архитектуры кибербезопасности

Основой защиты организации от кибератак является ее архитектура кибербезопасности, которая гарантирует защиту всех компонентов ее ИТ-инфраструктуры. Сила структуры безопасности организации имеет решающее значение для ее успеха. Надежный корпоративный план, эффективная рабочая сила и ответственные руководители с опытом ведения бизнеса — все это необходимо. Последовательность и преданность делу всех вышеперечисленных сотрудников — это то, что создает мощную команду, и создание надежной архитектуры кибербезопасности не является исключением. Это демонстрирует, насколько важно, чтобы архитектура кибербезопасности вашей организации была безупречной, чтобы защитить ее от внешних атак. Киберугрозы и нарушения кибербезопасности бывают самых разных форм и размеров, и они постоянно меняются. В результате крайне важно, чтобы компания поддерживала высокий уровень осведомленности о безопасности и была осведомлена о процедурах и стратегиях, которые могут быть использованы для борьбы с потенциальными угрозами. что такое архитектура кибербезопасностиЗдесь, в этом посте, давайте углубимся в нюансы того, что такое архитектура кибербезопасности и важнейшие особенности архитектуры кибербезопасности.

Архитектура кибербезопасности, которая также известна как «архитектура сетевой безопасности», представляет собой структуру, которая определяет организационную структуру компьютерной сети, стандарты, политики и функциональное поведение, включая как аспекты безопасности, так и сетевые аспекты. Способ организации, синхронизации и подключения различных внутренних модулей вашей кибернетической или компьютерной системы часто называют архитектурой кибербезопасности. Архитектурная основа кибербезопасности является частью общей архитектуры системы. Она создается для содействия общему дизайну продукта или системы. Архитектура безопасности помогает определить расположение средств контроля безопасности и противодействия взлому, а также то, как они соотносятся с более широкой системной структурой вашей компании. Основная цель этих средств контроля — поддерживать качественные характеристики вашей основной системы, такие как конфиденциальность, целостность и доступность. Это также сотрудничество специалистов в области оборудования и программного обеспечения с талантами программистов, исследовательскими способностями и разработкой политики. Чтобы иметь более четкое представление о том, что такое архитектура кибербезопасности, давайте углубимся в компонент, имеющий решающее значение для архитектуры безопасности.

Компоненты архитектуры кибербезопасности

Надлежащая и эффективная архитектура кибербезопасности, по мнению внутренних аудиторов, состоит из трех основных компонентов. Это люди, процессы и инструменты, которые работают вместе для защиты активов организации. Архитектура безопасности должна руководствоваться политикой безопасности, чтобы эффективно согласовывать эти компоненты.

Определение ожиданий от архитектуры безопасности, стратегии внедрения и стратегии обеспечения соблюдения Политики безопасности — это декларация, которая определяет, как каждый объект взаимодействует друг с другом, какие действия разрешено выполнять каждому объекту, уровень безопасности, необходимый для системы, и меры, которые должны быть выполнены, если эти протоколы безопасности не выполняются.

Следующие компоненты составляют успешную и хорошо спланированную архитектуру безопасности:

— Реагирование на угрозы, аварийное восстановление, настройки, создание и обслуживание учетных записей, а также наблюдение за кибербезопасностью — все это области, в которых требуется соответствующее руководство.

— Управление идентификацией. То есть те, которые подпадают под сферу действия архитектуры безопасности, и были выбраны для включения и исключения.

— Пограничный контроль и доступ.

— Проверка и корректировка архитектуры.

— Обучение.

Особенности архитектуры кибербезопасности

Рассмотрим некоторые из ключевых особенностей архитектуры кибербезопасности в следующих пунктах:

— Сетевые элементы

Сетевые узлы: включая компьютеры, шлюзы, маршрутизаторы, модемы, сетевые платы, концентраторы, ретрансляторы, мосты, коммутаторы и т.д.Сетевые протоколы связи: HTTP, HTTPS, IMAP, FTP, DNS, DHCP, TCP/IP. Сетевые соединения, связывающие узлы с применением определенных протоколовСетевая топология узлов, включая двухточечную, цепную, кольцевую и гибридную.

— Элементы безопасности

Устройства кибербезопасности, такие как системы обнаружения вторжений или системы защиты от вторжений, брандмауэры, устройства шифрования или дешифрования и т.д.Программное обеспечение для кибербезопасности, включая антивирусное, шпионское и антивредоносное ПО. Обеспечение безопасности сетевых протоколов связи, таких как IMAP, HTTPS, HTTP, FTTP, DNS, DHCP, TCP / IP и т.д.Внедрение надежных методов шифрования, таких как сквозное шифрование, блокчейн и полное отсутствие знаний о конфиденциальности.

— Структуры и стандарты безопасности:

Архитектурная основа кибербезопасности такие стандарты, как ISO IEC серии 27000 и NIST (RMF) Risk Management Framework SP 800—37. Технические стандарты, касающиеся выбора программного обеспечения для обеспечения кибербезопасности.

— Политики и процедуры безопасности

Это политики и процедуры безопасности, которые разрабатываются в вашей компании и применяются на практике. В идеале архитектура кибербезопасности должна быть определена и имитируема с использованием стандартного отраслевого языка архитектурного моделирования, согласно Форуму по кибербезопасности (например, SysML, UML2). Хотя мы вкратце проанализировали особенности архитектуры кибербезопасности, также важно понимать ключевые этапы, связанные с архитектурой безопасности.

Этапы разработки структуры и процедуры архитектуры безопасности следующие:

— Оценка архитектурных рисков: В этом разделе оценивается влияние критически важных бизнес-активов, опасностей и последствий уязвимостей и угроз безопасности на вашу фирму.

— Проектирование и архитектура безопасности: На данном этапе проектирование и архитектура служб безопасности разрабатываются таким образом, чтобы помочь в защите активов вашей организации, а также способствовать достижению целей в области подверженности бизнес-рискам.

— Внедрение служб кибербезопасности: и процедуры эксплуатируются, внедряются, отслеживаются и управляются на этапе внедрения. Архитектура построена таким образом, чтобы гарантировать, что правила и политики безопасности, решения по архитектуре безопасности и оценки рисков будут полностью реализованы и эффективны на протяжении всего времени.

— Операции и мониторинг: Управление угрозами и уязвимостями, а также управление угрозами используются для мониторинга, надзора и управления рабочим состоянием, а также для изучения влияния безопасности системы.

Архитекторы кибербезопасности особенно искусны в выявлении потенциальных опасностей. Они знают достаточно о сетевых и компьютерных системах, чтобы разрабатывать стратегии архитектуры безопасности, применять их в действии и отслеживать их успех. Это было все об архитектуре кибербезопасности с подробным описанием компонентов, функций и этапов архитектуры безопасности.

Архитектура кибербезопасности — это стратегический дизайн процессов сетевой безопасности организации, принципов проектирования, правил взаимодействия приложений и элементов системы для защиты от вредоносных атак и компонентов системы. Хорошо продуманная архитектура кибербезопасности должна обеспечивать гибкость для поддержки операционных рисков бизнеса в постоянно меняющемся ландшафте киберугроз.

Необходимо подумать о факторах риска любой современной организации — гибридные рабочие среды, цифровая трансформация и постоянно развивающиеся угрозы — все это способствует увеличению площади атаки.

В дополнение к и без того сложному ландшафту безопасности злоумышленники сегодня имеют доступ к сложным инструментам, разработанным для обхода барьеров традиционных инструментов безопасности. Именно здесь появляется архитектура кибербезопасности — система, объединяющая множество принципов для решения проблем безопасности современного ландшафта безопасности бизнеса.

Архитекторы кибербезопасности оценивают ваш существующий процесс обеспечения безопасности и элементы управления, чтобы найти пробелы и уязвимости для их устранения, прежде чем они превратятся в дорогостоящие инциденты. Хорошо продуманная архитектура — ключ к улучшению положения, которое сводит к минимуму угрозы, укрепляет доверие клиентов и способствует росту.

Ключевые цели и задачи архитектуры кибербезопасности

Ключевая цель архитектуры кибербезопасности — минимизировать риск, создаваемый угрозами безопасности, и защитить организацию от вредоносных атак. Внедрение системы безопасности в вашу сквозную деятельность помогает достичь этой цели.

Безопасность данных

Когда дело доходит до кибербезопасности, предотвращение лучше, чем лечение. Большинство организаций не внедряют меры безопасности до тех пор, пока их не вынудят к этому, часто после взлома.

Превентивные меры не гарантируют 100% защиты от нарушений безопасности. Однако для минимизации случаев взломов и экономии затрат, связанных с их минимизацией и сдерживанием, лучше всего использовать упреждающий, а не реактивный подход.

Большинство организаций используют базовые меры безопасности, такие как брандмауэры, защита паролем и решения для защиты от вредоносных программ. Хотя эти элементарные меры являются строительными блоками первой линии защиты, они не справляются со сложными угрозами.

Надежная архитектура безопасности помогает вам активно управлять инцидентами на протяжении всего их жизненного цикла — обнаружения, предотвращения, смягчения последствий и расследования. Такие меры безопасности, как нулевое доверие, встроенные в каждый этап жизненного цикла разработки организации, помогают разработчикам внедрять инновации и создавать безопасную среду. Кроме того, это помогает администраторам безопасности определять правильные технологии, процессы, меры и учитывать все более сложный ландшафт угроз.

Управление состоянием безопасности данных: Как это работает и варианты использования

— Масштабируемость

Мир кибербезопасности — это бесконечная игра в кошки-мышки. Злоумышленники постоянно ищут способы использовать уязвимости в инфраструктуре безопасности, в то время как ИТ-команда исправляет пробелы.

Эффективная архитектура кибербезопасности помогает выявлять и исправлять уязвимости, помогая командам безопасности реагировать на инциденты с помощью правильных протоколов. ИТ-отдел предоставляет им инструменты и знания, необходимые для реагирования на взломы в режиме реального времени с использованием автоматизации и интеллектуальных средств обнаружения угроз до того, как они заразят ваши системы.

По мере того, как организация масштабируется за счет увеличения числа сотрудников, процессов и инструментов, это только усложняет ИТ-инфраструктуру и создает новые пробелы.

Хорошо спроектированная архитектура безопасности объединяет разрозненные инструменты и процессы для синхронизации критических событий и управления реагированием на угрозы. Хорошо синхронизированная система закладывает основу масштабируемой инфраструктуры для оптимизации операционных процессов и повышения эффективности.

— Соответствие требованиям к данным

Наконец, большинство организаций, обрабатывающих конфиденциальные данные клиентов, должны соблюдать правила безопасности данных и конфиденциальности. Архитектуры кибербезопасности помогают вам внедрять средства контроля безопасности в системы, которые хранят или обрабатывают данные в соответствии с законами о защите данных.

Компоненты архитектуры кибербезопасности

Архитектуру кибербезопасности образуют три основных элемента — люди, процессы и инструменты. Они взаимосвязаны и взаимозависимы друг от друга, чтобы функционировать как единое целое.

— Люди

Это ваши пользователи или сотрудники в рамках различных функций, на которых возложены определенные роли и обязанности. Процессы и инструменты не работают сами по себе, поэтому справедливо будет сказать, что человеческий компонент является наиболее важным аспектом золотого треугольника.

Отдельные пользователи, прошедшие надлежащую подготовку и оснащенные технологиями, могут стать вашим самым надежным средством защиты от взломов. В то же время неэффективные методы обеспечения безопасности и недостаточная осведомленность о безопасности приводят к потенциальным катастрофам.

Несмотря на потенциальную силу компонента «Люди», теоретически реализовать его на полную мощность не так просто. Большинство людей сопротивляются изменениям и не воспринимают обучение всерьез, поскольку недооценивают его ценность. Чтобы противостоять этому, руководство должно предлагать интуитивно понятные решения для обеспечения культуры, ориентированной на безопасность.

— Процессы и политики

Компонент процесса объединяет людей и инструменты, задавая вопрос «как». Это серия шагов, используемых для достижения бизнес-цели.

Комплексный процесс должен определять, как каждая роль вписывается в конкретный рабочий процесс, детализировать сквозные этапы выполнения деятельности, предлагать соответствующие учебные материалы, иметь систему проверки и систему показателей оценки успеха.

Кроме того, она должна четко детализировать ожидания, устанавливать крайние сроки и визуализировать рабочие процессы путем сопоставления процессов.

Политики являются важнейшим вспомогательным компонентом процессов. Это набор ваших деловых практик и предлагаемых действий, который определяет вашу приверженность безопасности данных.

Политики безопасности должны быть прозрачными, простыми для понимания и отвечать на вопрос, почему они приняты. Обновляйте политики так часто, как это необходимо, чтобы отражать каждое незначительное изменение.

— Инструменты

Для эффективного выполнения процессов людям нужны инструменты и технологии. Технология как ресурс стала для отраслей центром повышения операционной эффективности. Но не менее важен и правильный выбор инструментов безопасности. Если инструмент не подходит для вашего уникального варианта использования, он может стать скорее головной болью, чем вспомогательным средством.

Чтобы извлечь максимум пользы из этого компонента, обсудите цели внутри компании и оцените, какой поставщик соответствует им лучше всего. Постарайтесь понять проблемы и способы их решения, прежде чем делать инвестиции.

Можно проводить учебные занятия по правильному использованию инструмента или использовать встроенные в приложение решения для автоматизации учебных занятий и повышения производительности инструмента.

— Сеть

С ростом внедрения облачных технологий сеть, пожалуй, является наиболее важным компонентом архитектуры кибербезопасности. Она состоит из:

Сетевые узлы, такие как маршрутизаторы, ретрансляторы, мосты, коммутаторы, модемы, серверы печати, сетевые интерфейсные платы (NIC) и многое другое

Протоколы безопасности, такие как брандмауэры, системы EDR (обнаружения конечных точек и реагирования на них), IRS (системы реагирования на инциденты), антивирусные решения, решения для обнаружения угроз и многое другое

Протоколы связи, такие как HTTP (протокол передачи гипертекста, HTTPS (безопасный протокол передачи гипертекста), FTP (протокол передачи файлов), SMTP (простой протокол передачи почты), IMAP (протокол доступа к интернет-сообщениям), DHCP (протокол динамической настройки хоста) и DNS (система доменных имен)

Сетевые топологии, такие как шина, звезда, кольцо, сетка, дерево, гибрид и другие

— Фреймворки безопасности

Хотя этот компонент не всегда необходим, он может быть обязательным в зависимости от типа обрабатываемых вами данных. Такие фреймворки безопасности, как HIPAA, PCI DSS, ISO 27001, GDPR, NIST и другие, помогут внедрить передовые методы обеспечения безопасности и предоставят рекомендации по управлению поведением.

Как спроектировать архитектуру кибербезопасности

Создание архитектуры кибербезопасности — это многоступенчатый процесс.

— Основные принципы

Основные принципы — это, по сути, концепции, основанные на передовых практиках обеспечения безопасности. Это строительные блоки вашей архитектуры. Эти пять принципов:

Глубокая защита: Как мера безопасности, глубокая защита не зависит от одного механизма, а сочетает в себе множество инструментов и процессов. К этим процессам относятся многофакторная аутентификация, системы управления конечными точками, брандмауэры, шифрование данных и многое другое. Настройте свои процессы и системы таким образом, чтобы создать надежный барьер для неавторизованных пользователей

Принцип наименьших привилегий: Возможно, наиболее распространенный элемент управления безопасностью, он основан на концепции минимизации данных. Чтобы реализовать это, предоставьте своим пользователям минимальный объем доступа к системам, критически важным приложениям или учетным записям, необходимым им для выполнения определенной функции. Это не только помогает уменьшить поверхность атаки, но и сводит к минимуму сбои в системе безопасности, такие как случайная утечка данных или кража данных злоумышленниками.

Разделение обязанностей: Также известное как разделение обязанностей (SoD), разделение обязанностей ограничивает права доступа для одного пользователя. Она снижает внутренние угрозы, предоставляя разным пользователям доступ к каждой части системы.

Например, если пользователь A отвечает за обеспечение работоспособности репозиториев кода, пользователь B может управлять операциями редактирования. Аналогично, если одно и то же лицо может запросить доступ и утвердить его, это имеет мало смысла с точки зрения безопасности.

Безопасность по замыслу: Как мы обсуждали ранее, в сфере безопасности предотвращение лучше лечения. Безопасность не должна быть реактивным действием или запоздалой мыслью по поводу инцидента. Вы должны проектировать свои системы и процессы таким образом, чтобы в их основе отражались передовые методы обеспечения безопасности.

Представьте, например, жизненный цикл продукта — требования, дизайн, код, установку, тестирование и запуск. В плохо спроектированной архитектуре безопасность не является приоритетной до последнего этапа. В хорошо спроектированной архитектуре безопасность является частью каждого этапа. Другими словами, безопасность не может быть замком только на последней двери дома, она встроена во всю структуру.

KISS (Keep it simple, stupid): Часто неправильно понимаемая концепция «надежной системы безопасности» заключается в том, чтобы сделать ограждения как можно более сложными. Это не обязательно хороший подход, поскольку в конечном итоге вы можете усложнить задачу системным администраторам и упростить ее для злоумышленников.

Рассмотрим на примере аутентификации. Если вы создаете лабиринт препятствий на каждом этапе доступа к системе или файлу, вы, вероятно, создали разочаровывающую и излишне сложную систему для прошедших проверку подлинности пользователей.

Создание эффективной стратегии кибербезопасности

— Триада безопасности

Триада безопасности, или CIA безопасности, — это фундаментальные принципы: конфиденциальность, целостность и доступность.

Конфиденциальность — это мера конфиденциальности, которая защищает конфиденциальную информацию от несанкционированного доступа. В основном она работает с двумя элементами управления — контролем доступа и шифрованием.

Контроль доступа устанавливает правила и критерии для того, кто может получать доступ к определенному приложению или файлу, управлять ими или редактировать их. Распространенной технологией для реализации контроля доступа является многофакторная аутентификация (MFA). Он проверяет личность пользователя, используя комбинацию того, кем он является, чем он является или что он знает.

Шифрование — это процесс скремблирования данных таким образом, что они становятся нечитаемыми для всех, у кого нет полномочий на чтение. Только авторизованные пользователи могут расшифровывать данные в удобочитаемый формат с помощью ключа.

Integrity (Целостность) фокусируется на обеспечении точности, аутентичности и достоверности данных. Такие инструменты, как цифровые подписи и коды аутентификации сообщений (MAC), сравнивают набор протоколов регистрации с исходным для расследования несанкционированных изменений.

Другим примером является технология блокчейн, при которой доступ распределяется в цифровом виде. Любой может добавить новую информацию, но не сможет изменить уже существующие данные. Используя цифровые подписи, можно проверить, верны ли изменения и кто их внес.

Доступность означает доступность данных для уполномоченных лиц по мере необходимости. Две наиболее распространенные угрозы безопасности доступности данных включают распределенный отказ в обслуживании (DDoS) и атаки программ-вымогателей.

DDoS — это метод, используемый злоумышленниками для нарушения нормальной работы путем переполнения системы трафиком, чтобы система не могла обрабатывать законные запросы.

Программы-вымогатели — это наиболее часто используемый метод, который злоумышленники используют для шифрования файлов и отказа в доступе к ним, пока владелец не заплатит выкуп.

Архитектура кибербезопасности — это стратегическое проектирование всех компонентов безопасности ИТ-инфраструктуры организации. Это включает, но не ограничивается операционным проектированием систем, которые управляют людьми, процессами, продуктами, функциями, услугами, инструментами, технологиями, политиками и процедурами.

Сколько времени требуется для создания архитектуры кибербезопасности

На этот вопрос нет прямого или объективного ответа. Это зависит от таких факторов, как ваша основная цель, требования безопасности, выбранные стандарты безопасности, бизнес-стратегия, тип угроз кибербезопасности и многое другое. На это может уйти от нескольких месяцев до даже лет.

Структура архитектуры безопасности состоит из набора принципов безопасности, руководств и технологий обеспечения безопасности. TOGAF, SABSA и OSA — вот некоторые популярные платформы, которые помогают реализовать планы архитектуры кибербезопасности.

Примеры надежной архитектуры кибербезопасности включают безопасность приложений, управление доступом, предотвращение атак нулевого дня, защиту облачной среды, антивирусные программы, брандмауэры и многое другое.

Безопасность сетевой архитектуры относится к элементам сетевой инфраструктуры, таким как беспроводные маршрутизаторы, протоколы связи и сетевые топологии, которые структурированы таким образом, чтобы защищать системы безопасности от внешних угроз, внутренних угроз и вредоносного ПО.

Мониторинг архитектуры в кибербезопасности

Ниже приведены некоторые шаги, которые организация должна предпринять при мониторинге архитектуры:

— Создайте подробную стратегию мониторинга с политиками для ее резервного копирования. Изучите бизнес-модель и разработайте стратегию мониторинга, которая наилучшим образом соответствует ей.

— Следите за каждой системой. Упускать из виду какую-либо сеть с якобы низким уровнем риска рискованно, потому что хакеры могут воспользоваться таким недостатком. В результате вам нужно будет настроить системы для обнаружения всего, от атак до ненормального поведения системы.

— Отслеживать активность пользователей по целому ряду причин, включая обнаружение и предотвращение злоупотребления привилегиями.

— Устраните беспорядок в вашей системе мониторинга. Удалите все дополнительные функции, поскольку слишком большое количество оповещений может затруднить обнаружение злоумышленника. Другими словами, измените вашу систему мониторинга, чтобы сделать ее более эффективной.

— Изучайте и документируйте любые извлеченные уроки для улучшения усилий организации в этой области.

— Ознакомьтесь рекомендациями по мониторингу облачной безопасности

Принципы и фреймворк архитектуры кибербезопасности

Принцип и структура кибербезопасности включают в себя несколько шагов или политик, которые заключаются в следующем:

1) Управление рисками:

Этот шаг включает в себя разработку и распространение политик относительно того, как вы будете подходить к управлению рисками.

ИТ-отделу необходимо идентифицировать потенциальные риски, расставить приоритеты для наиболее важных рисков и разработать планы действий по борьбе с ними.

Режим управления рисками должен быть представлен и одобрен руководящей структурой. Это важно, потому что они установят новые или дополнительные политики, если парадигма угроз изменится.

2) Безопасность конфигурации:

Настройте свою систему безопасности, удалив ненужные функции и обеспечив отсутствие по периметру каких-либо лазеек, которые могли бы привести к утечке данных.

Конфигурация системы аналогична фундаменту здания; если она небезопасна, это поставит под угрозу все остальное.

3) Безопасная сеть:

Сетевая безопасность является важнейшим компонентом кибербезопасности. Вы должны построить безопасную сеть с ответными мерами для защиты ее от атак.

Начиная с основы архитектуры вашей сети и заканчивая активным мониторингом, вы можете фильтровать угрозы кибербезопасности и предоставлять доступ наиболее безопасным из возможных способов.

Она должна отражать политики, определяющие параметры, в рамках которых может работать ваша организация. Тестирование сетевой безопасности следует проводить на регулярной основе, поскольку оно выявляет слабые места.

4) Предотвращение атак вредоносного ПО:

Любое вредоносное или шпионское ПО должно быть обнаружено и предотвращено от проникновения в системы, поскольку это подвергает вашу сеть риску.

Вы можете подвергнуться этой вредоносной атаке через электронную почту, веб-страницы, системные уязвимости или даже съемное компьютерное устройство. Вот почему вы должны установить антивирусное программное обеспечение по всем направлениям и внедрить политики, требующие регулярного аудита. Кроме того, проверьте, что является распространенным признаком попытки фишинга.

5) Управление привилегиями:

Создавайте политики, ограничивающие доступ к системам безопасности только тем, что необходимо, в зависимости от работы сотрудника. Например, с помощью контроля доступа на основе правил вы можете группировать пользователей на основе правил. Никогда не стоит делиться паролями со всеми, даже если компания небольшая.

6) Политики удаленной работы:

Поскольку иногда необходима работа из дома, крайне важно заранее разработать политики в отношении общего доступа к сети и других проблем безопасности. Например, во время вспышки коронавируса хакеры атаковали предприятия.

7) Обучение и информирование пользователей:

В организации, заботящейся о безопасности, этот принцип вращается вокруг обеспечения культуры безопасности.

Сотрудникам и пользователям необходимы практические знания для защиты данных и систем со своей стороны, поэтому организациям следует регулярно проводить программы обучения и повышения осведомленности.

8) Управление инцидентами:

Многие организации в современном технологическом мире в какой-то момент сталкиваются с инцидентами.

Однако разработка политик и процессов поможет эффективно обрабатывать инциденты для быстрого и долгосрочного восстановления.

9) Съемные устройства:

Съемные устройства — распространенный способ распространения вредоносного ПО и раскрытия конфиденциальных данных.

В результате должны быть установлены четкие политики, а также системные конфигурации, которые обнаруживают неправильное обращение пользователя со съемными устройствами.

10) Мониторинг:

Необходимо установить политики, но еще более важно следить за их внедрением. Организация должна отслеживать все внедряемые политики. Это помогает эффективному управлению организацией, обнаруживая недисциплинированность и атаки и реагируя на них на ранней стадии.

Архитектор кибербезопасности

Архитектор кибербезопасности вмешивается на уровне архитектуры и инфраструктуры информационной системы компании, чтобы обеспечить безопасность соответствующего оборудования. Именно он определяет политики и стандарты безопасности в компании и должен сообщать о них организации, чтобы гарантировать их соблюдение. Обратите внимание, что у этой профессии есть будущее: по данным АТЭС, в связи с ростом угроз и усложнением архитектур количество вакансий для архитекторов кибербезопасности увеличилось почти на 50% в период с 2016 по 2018 год, большинство из которых связаны с деятельностью в сфере кибербезопасности. ИТ и в более общем плане сфера услуг.

— Многофункциональная роль

Теоретически роль архитектора кибербезопасности проста: он разрабатывает и внедряет решения для обеспечения безопасности информационной системы компании. На самом деле это включает в себя разные элементы. Его работа никогда не прекращается! Работа над существующей архитектурой ведется непрерывно, всегда возможны изменения, и она должна регулярно пересматривать существующую, чтобы предлагать рекомендации по повышению безопасности. На самом деле он должен гарантировать, что технологический выбор останется неизменным и последовательным в соответствии с изменениями в бизнес-стратегии, новыми решениями, появляющимися на рынке, и, конечно же, новыми угрозами.

Среди его задач — проведение тестов на соответствие требованиям и анализ инцидентов, происходящих в системе. Во втором случае он должен составлять отчеты, содержащие, в частности, его рекомендации, чтобы предотвратить повторение инцидента. Он также может отвечать за повышение осведомленности и непрерывное обучение команд, а также выступать в качестве представителя кибербезопасности внутри компании, но также и за ее пределами: стандарты, установленные организацией, также должны соблюдаться ее поставщиками.

— Внутренняя и внешняя связь

Архитектор кибербезопасности должен выполнять свои задачи в рамках ИТ-стратегии и политики компании. Поэтому он тесно сотрудничает с другими сотрудниками ИТ-отдела, в частности с другими специалистами по безопасности, и, возможно, с внешними заинтересованными сторонами, которые выступают в качестве консультантов. Именно он сопровождает руководителей проектов в разработке архитектуры и определяет вместе с ними требования с точки зрения безопасности при интеграции новой системы или в случае необходимости развития существующей системы. Он также является консультантом ИТ-отдела и генерального директората компании, высказывая свое мнение о том, каких поставщиков ИТ-услуг или программного обеспечения выбрать. Он работает в прямом контакте с ИТ-директором, директором по информационным системам или директором по безопасности информационных систем.

Архитектор кибербезопасности — это эксперт с различными техническими навыками с точки зрения безопасности операционных систем, сетей, протоколов. Он, конечно, хорошо разбирается в архитектуре информационных систем и хорошо разбирается в различных существующих решениях для обеспечения безопасности. Он также может проводить технический анализ, чтобы быть в курсе последних инноваций и тенденций, а также сам вводить новшества. Необходимо хорошее понимание киберугроз.

Не обязательно имея юридического образования, он все равно должен иметь минимальный уровень владения предметом, чтобы быть в курсе нормативных стандартов и изменений и гарантировать, что предлагаемые им решения соответствуют закону.

Наконец, поскольку он работает с очень разными профилями, как с техническими, так и с другими, он должен, помимо этих ноу-хау, связанных с его основной профессией, обладать хорошими коммуникативными способностями, педагогическими навыками. и нравится работать в поперечном режиме.

Разнообразные рабочие инструменты

Архитектор кибербезопасности может специализироваться, но в целом от него требуется уметь использовать различные инструменты и языки (PHP для веб-приложений, Java, C, C ++ …), владеть несколькими операционными системами (OS, Unix, Linux, Windows).) и быть в курсе последних событий. удобство как в облачных средах и решениях (IaaS, PaaS, API, CASB, O365), так и в мобильности. Он также должен уметь адаптировать свои методы работы в соответствии с тем, что выбрано для управления проектами, будь то, например, совместная работа в гибком режиме или в каскадном режиме.

ЗАКЛЮЧЕНИЕ

Архитектура кибербезопасности — это объединенный проект безопасности, который учитывает требования и риски, связанные с конкретным сценарием или средой. В ней также указано, когда и где компания должна внедрять средства контроля.

Новые решения кибербезопасной архитектуры помогают создавать надежную архитектуру кибербезопасности снизу доверху. Они мгновенно подключается к системе для непрерывного мониторинга системных элементов управления и делает комплексный процесс быстрым и без усилий.

ИТ-отдел упрощает и автоматизирует все компоненты вашей инфраструктуры кибербезопасности или корпоративной архитектуры кибербезопасности, используя передовые или традиционные меры безопасности для укрепления актуального положения в области кибербезопасности.

@@@@@@@@@@@@@@@@@@@@@@@@@@@

— Микросервисная Архитектура и Кибербезопасность

На современном рынке, где отрасли используют различные программные архитектуры и приложения, практически невозможно почувствовать, что ваши данные полностью защищены. Итак, при создании приложений с использованием микросервисной архитектуры проблемы безопасности становятся более значимыми, поскольку отдельные службы взаимодействуют друг с другом и с клиентом. В этой главе о безопасности микросервисов приводится аналитика о различных способах, которые можно реализовать для защиты своих микросервисов.

Микросервисы, также известные как микросервисная архитектура, представляют собой архитектурный стиль, который структурирует приложение как набор небольших автономных сервисов, смоделированных вокруг бизнес-домена. Можно понимать микросервисы как небольшие отдельные сервисы, взаимодействующие друг с другом в рамках единой бизнес-логики.

Безопасность микросервисов

Сейчас, когда компании часто переходят от монолитной архитектуры к микросервисам, они видят множество преимуществ, таких как масштабируемость, гибкость и короткие циклы разработки. Но, в то же время, эта архитектура также создает несколько сложных проблем.

Ключевые проблемы микросервисных архитектур

Проблемы, с которыми сталкиваются микросервисы, заключаются в следующем:

Проблема 1:

Рассмотрим сценарий, в котором пользователю необходимо войти в систему для доступа к ресурсу. Теперь в архитектуре микросервисов данные для входа пользователя должны сохраняться таким образом, чтобы у пользователя не запрашивали подтверждение каждый раз, когда он / она пытается получить доступ к ресурсу. Теперь это создает проблему, поскольку данные пользователя могут быть небезопасны, а также могут быть доступны третьей стороне.

Проблема 2:

Когда клиент отправляет запрос, необходимо проверить данные клиента, а также разрешения, предоставленные клиенту. Итак, при использовании микросервисов может случиться так, что для каждой службы вам придется аутентифицировать и авторизовывать клиента. Теперь для этого разработчики могут использовать один и тот же код для каждой службы. Возможно, использование определенного кода снижает гибкость микросервисов? Это определенно так. И это одна из основных проблем, с которыми часто сталкиваются в этой архитектуре.

Проблема 3:

Следующая проблема, которая является очень важной, — это безопасность каждого отдельного микросервиса. В этой архитектуре все микросервисы взаимодействуют друг с другом одновременно в дополнение к 3-мсторонним приложениям. Поэтому, когда клиент входит в из 3 -й партии приложение, вы должны убедиться, что клиент не получает доступа к данным для микросервисов, таким образом, что он/ она может использовать их.

Сертификация микросервисов

Вышеупомянутые проблемы — не единственные, встречающиеся в микросервисной архитектуре. Можно также столкнуться со многими другими проблемами, связанными с безопасностью, в зависимости от приложения и имеющейся архитектуры. Знания безопасности микросервисов позволяют наилучшими способами уменьшить проблемы.

Рекомендации по повышению безопасности микросервисов :

— Механизм углубленной защиты

Известно, что микросервисы используют любой механизм на детальном уровне, вы можете применить механизм углубленной защиты, чтобы повысить безопасность сервисов. С точки зрения непрофессионала, механизм углубленной защиты — это, по сути, метод, с помощью которого вы можете применять уровни контрмер безопасности для защиты конфиденциальных сервисов. Итак, вам, как разработчику, просто нужно идентифицировать сервисы с наиболее конфиденциальной информацией, а затем применить ряд уровней безопасности для их защиты. Таким образом, вы можете быть уверены, что любой потенциальный злоумышленник не сможет взломать систему безопасности за один раз, и ему придется действовать дальше и пытаться взломать защитный механизм всех уровней.

Кроме того, поскольку в микросервисной архитектуре можно реализовать разные уровни безопасности для разных сервисов, злоумышленник, успешно использующий конкретный сервис, может не суметь взломать механизм защиты других сервисов.

Токены и API-шлюз

Часто при открытии приложения вы видите диалоговое окно с надписью «Примите лицензионное соглашение и разрешение на использование файлов cookie». Что означает это сообщение? Что ж, как только вы примете это, ваши учетные данные пользователя будут сохранены и будет создан сеанс. Теперь, когда вы в следующий раз перейдете на ту же страницу, страница будет загружена из кэш-памяти, а не с самих серверов. До появления этой концепции сеансы хранились централизованно на стороне сервера. Но это было одним из самых больших препятствий в горизонтальном масштабировании приложения.

Токены

Итак, решением этой проблемы является использование токенов для записи учетных данных пользователя. Эти токены используются для простой идентификации пользователя и хранятся в виде файлов cookie. Теперь каждый раз, когда клиент запрашивает веб-страницу, запрос пересылается на сервер, а затем сервер определяет, имеет ли пользователь доступ к запрошенному ресурсу или нет.

Сейчас основная проблема — это токены, в которых хранится информация о пользователе. Таким образом, данные токенов должны быть зашифрованы, чтобы избежать любого использования со стороны сторонних ресурсов rd. Веб-формат Jason или наиболее широко известный как JWT — это открытый стандарт, который определяет формат токенов, предоставляет библиотеки для различных языков, а также шифрует эти токены.

API-шлюзы

API-шлюзы добавляют дополнительный элемент для защиты сервисов посредством аутентификации по токенам. Шлюз API является точкой входа для всех запросов клиента и эффективно скрывает микросервисы от клиента. Итак, у клиента нет прямого доступа к микросервисам, и, следовательно, таким образом, ни один клиент не может использовать какие-либо из сервисов.

Согласно статистике, 81,5% предприятий используют приложения на основе микросервисов, и 17,5% из них планируют внедрить микросервисы. Примерно 9 из 10 компаний заявляют, что они удовлетворены внедрением архитектуры микросервисов.

На безопасность микросервисов сильно влияет отличительный несвязанный подход к разработке приложений. Неспособность следовать монолитному подходу вынуждает разработчиков решать новые задачи безопасности в микросервисах.

Далее рассмотрим основные проблемы информационной безопасности, а также, как реализовать безопасность в микросервисах, и о способах обнаружения взломов.

Термин микросервисы определяют несвязанную архитектуру приложения. Оно включает множество слабо связанных сервисов, которые используют различные технологии для предоставления различной функциональности. Каждый сервис имеет выделенную базу данных и может быть разработан с использованием различных технологических стеков.

Архитектура микросервисов

В отличие от монолитной архитектуры, использование микросервисов не требует от разработчиков обновления всего приложения для добавления дополнительных функций или устранения обнаруженных проблем. Более того, сбой в работе одной службы не приводит к остановке всего приложения, что является одним из основных преимуществ использования микросервисной архитектуры.

В чем преимущества архитектуры микросервисов? Использование архитектуры микросервисов предусматривает возможность создания масштабируемых и надежных приложений, обеспечивающих следующие преимущества.

— Самодостаточность. Микросервисы — это независимые узлы, выполняющие определенную функциональность.

— Техническое разнообразие. Разработчики могут внедрять различные решения, используя разные технологии.

— Масштабируемость. Функциональность приложения можно быстро расширить за счет разработки и добавления новых сервисов.

— Высокая устойчивость. Сбой одной службы не влияет на все приложение, что помогает обеспечить максимальную безопасность микросервисов.

— Непрерывная доставка. Определенные службы приложения можно обновлять, не отключая все приложение.

— Простая реализация изменений. Функциональность определенных служб может быть обновлена без выпуска основных обновлений приложений.

— Упрощенная адаптация. Новые инженеры-программисты могут быстро подключиться к новому проекту и начать работу над новым сервисом.

Рассмотрим наиболее распространенные варианты использования архитектуры микросервисов Учитывая особенности архитектуры микросервисов, она лучше всего подходит для следующих:

— устаревшие приложения

— крупномасштабные приложения со сложной логикой

— приложения с большим объемом данных

— приложения, обрабатывающие данные в режиме реального времени

— высокоустойчивые приложения

Многие популярные компании перешли с использования монолитной архитектуры на микросервисы, чтобы получить возможность эффективного масштабирования своих приложений. Наиболее популярными пользователями микросервисов являются:

— Amazon

— Netflix

— Uber

Отличие архитектуры микросервисов от монолитной архитектуры. Монолитная архитектура — это единое целое, использующее одну базу данных и определенный технологический стек. Приложения microservice, напротив, представляет собой набор взаимосвязанных сервисов, использующих различные технологии.

Остановимся подробнее на основных различиях между монолитной и микросервисной архитектурами.

Monolith vs. Микросервисы

— Масштабируемость Все приложение следует повторно развернуть для выпуска новых изменений или обновлений Новые службы могут быть развернуты без ущерба для всего приложения

— База данных. Приложение использует общую базу данных. Каждый сервис использует эту базу данных

— Команда разработчиков. Разрабатывать, тестировать и поддерживать приложение должна единая команда инженеров-программистов. Для разработки, тестирования и обслуживания сервисов выделяются разрозненные команды.

— Технологии. Разработчики обязаны использовать определенный технологический стек. Каждый сервис может быть разработан с использованием различных технологий.

Использование монолитной архитектуры предусматривает возможность быстрого запуска приложения. Однако время, необходимое для разработки и выпуска новых функций / изменений, увеличивается экспоненциально в зависимости от сложности приложения.

Архитектура микросервисов требует от инженеров-программистов больших затрат времени на выпуск начальной версии продукта. Продукт можно легко масштабировать, добавляя новые службы.

Монолитная архитектура против микросервисов

Использование множества слабо связанных сервисов, объединенных в одно приложение, — это другой подход к разработке приложений по сравнению с монолитной архитектурой.

Основные проблемы с безопасностью микросервисов в основном вызваны следующим.

— Несвязанная архитектура

Каждый микросервис использует выделенную базу данных и различные технологии. Более того, разработчикам необходимо создать более сложное решение для обеспечения аутентификации микросервисов и авторизации для каждого сервиса.

— Коммуникация с микросервисами

Многие разрозненные сервисы с выделенной функциональностью нуждаются в обмене конфиденциальной информацией.

Ключевые практики обеспечения безопасности микросервисов

Аутентификация и авторизация

Аутентификация относится к проверке личности пользователя путем сверки предоставленных учетных данных для входа с теми, которые хранятся в базе данных.

Авторизация относится к предоставлению зарегистрированным пользователям разрешения на доступ к определенным ресурсам. Он также определяет, какие действия могут выполнять пользователи в зависимости от их ролей.

Требуется новое решение для аутентификации и авторизации, поскольку архитектура безопасности микросервисов включает множество взаимосвязанных сервисов. Оно должно отличаться от решений, используемых в монолитной архитектуре, поскольку каждая служба должна проверять идентификатор пользователя и получать дополнительную информацию о пользователе.

Подход к аутентификации и авторизации Monolith vs microservices

Из-за несвязанных структур безопасность микросервисов не может соответствовать подходу монолитной архитектуры. Ознакомьтесь с решением, предлагаемым монолитной архитектурой для выполнения основных функций и задач, связанных с микросервисами.

Монолитная архитектура Проблемы, связанные с микросервисами

— Вход. Использование единой базы данных. Для выполнения аутентификации и авторизации требуется специальная служба входа в систему.

— Проверка токена идентификации. Одно серверное приложение выдает и проверяет токены ID. Токены ID выдаются и проверяются различными сервисами.

— Доступ к дополнительной информации о пользователе. Все данные хранятся в одной базе данных. Данные и информация о пользователе хранятся в разных базах данных.

Три варианта реализации аутентификации и авторизации в микросервисах

Ниже приведены три варианта реализации шаблонов безопасной аутентификации и авторизации в архитектуре secure microservices.

— Служба аутентификации «все в одном» — cлужба аутентификации проверяет личности пользователей и создает сеанс, выдавая идентификационный токен. Каждая служба проверяет токены и получает дополнительную информацию о пользователе отдельно.

— Хранилище общих сеансов — cлужба аутентификации проверяет личность пользователей и создает сеансы, которые хранятся в выделенном общем хранилище. Службы проверяют идентификатор пользователя и получают дополнительную информацию о пользователе, подключаясь к хранилищу общих сеансов.

— Веб — токены JSON (JWT) — Служба аутентификации проверяет личность пользователя и выдает токен JWT. Токен JWT предоставляется сервисам, которые проверяют его и получают базовую информацию о пользователе.

Плюсы, Минусы и Ключевые факторы

— Универсальная служба аутентификации

— Отличное объединение;

— Основная информация о пользователе всегда актуальна.

— Высокая нагрузка на службу аутентификации;

— Службы ресурсов строго зависят от службы аутентификации.

— Лучше всего подходит для микросервисов, но следует учитывать компромисс в производительности.

— Хранилище общих сеансов

— Простота внедрения;

— Отсутствие строгих зависимостей между аутентификацией и службами ресурсов.

— Худшая инкапсуляция из-за использования общего хранилища сеансов

— Служба аутентификации может стать узким местом / точкой отказа;

— Основная информация о пользователе не является актуальной.

— Высокая производительность при соблюдении некоторых принципов работы микросервисов.

— Веб-токены JSON (JWT)

— Отсутствие узких мест в производительности или точек отказа;

— Продвигает подход к децентрализации;

— Основную информацию о пользователе можно прочитать из JWT.

— Больше данных для передачи по сети;

— Цифровая подпись JWT должна быть подтверждена;

— Сложно реализовать;

— Не обеспечивается «из коробки»;

— Ухудшение поддержки в веб-фреймворках;

— Устранение проблемы JWT.

— Комплексный вариант, но он с трудом справляется с выходом из системы. Его должны реализовать старшие разработчики.

Рассмотрим три варианта аутентификации и авторизации микросервисов, выяснив, как они обеспечивают функциональность безопасности микросервисов.

— Универсальная служба аутентификации. Хранилище общих сеансов Веб-токены JSON (JWT).

— Вход. Уникальный API входа в систему. Уникальный API входа в систему, но сеансы создаются в общем хранилищ. е Служба аутентификации создает JWT, содержащий информацию о пользователе.

— Проверка токена идентификации. Служба аутентификации вызывается каждый раз, когда это необходимо. Службы подключают общее хранилище сеансов вместо службы аутентификации. Сервисы проверяют полученные токены и получают от них информацию о пользователе.

Доступ к дополнительной информации о пользователе Использование выделенного API службы аутентификации API службы аутентификации микросервисов используется для получения дополнительной информации о пользователе Дополнительная информация может быть сохранена в JWT или извлечена с помощью API службы аутентификации по запросу.

Готовые к использованию решения для идентификации клиентов и управления доступом.

Независимо от того, какой вариант аутентификации и авторизации microservices вы выберете для своего приложения microservice, он должен быть реализован инженерами-программистами.

Готовые к использованию системы идентификации клиентов и управления доступом (CIAM) могут ускорить разработку и решить большинство проблем безопасности, выбрав хорошо протестированное решение. Тремя ведущими платформами CIAM являются:

— AWS Cognito

— FusionAuth

— Auth0

Готовые решения CIAM предоставляют доступ ко многим функциям, обеспечивающим безопасность микросервисов высшего уровня и удобство работы с пользователями. Основными функциями платформы CIAM, входящей в тройку лидеров, являются следующие.

Платформа CIAM. Основные функции

— AWS Cognito. Самостоятельная регистрация, варианты миграции, настраиваемый пользовательский интерфейс, многофакторная аутентификация, защита от взлома учетных данных, оценка рисков безопасности микросервисов, межмашинная аутентификация, хранилище идентификационных данных, доступ к ресурсам AWS.

— FusionAuth. Единый вход, многофакторная аутентификация, биометрическая аутентификация, вход в социальные сети и игры, обнаружение взломанного пароля, авторизация IoT, ограничение скорости.

— Auth0. Вход в социальную сеть, единый вход, брендинг, многофакторная аутентификация, обнаружение нарушений в режиме реального времени, бессерверные инструменты разработчика, аутентификация без пароля.

Защищенная связь между микросервисами

Микросервисам необходимо постоянно взаимодействовать друг с другом для отправки и получения данных. Защищенная связь между сервисами является одним из столпов обеспечения безопасности микросервисов. Ниже приведены два рекомендуемых метода обеспечения безопасности взаимодействия микросервисов.

— Использование HTTPS

Протокол безопасной передачи гипертекста (HTTPS) — это безопасный протокол, который позволяет сервисам взаимодействовать друг с другом с помощью сквозного шифрования. Кроме того, рекомендуется настроить каждую службу для автоматической проверки сертификатов служб, необходимых для их подключения.

— Использование сервисной сетки

Термин «сеть сервисов» определяет дополнительный уровень в сети, который добавляет больше функций и улучшает безопасность микросервисов. Ячеистая сеть подразумевает наличие вспомогательных устройств для сервисов, которые работают как прокси. Использование ячеистой сети в микросервисах предоставляет разработчикам возможность:

— упрощение взаимодействия между сервисами

— обнаружение ошибок связи и сбоев

— шифрование и проверка данных

— оптимизируйте разработку, тестирование и развертывание приложений

— Защищенное хранение данных

Отдельные сервисы могут быть разработаны с использованием различных технологий. Они должны обеспечивать безопасное хранение данных всеми сервисами и сводить к минимуму вероятность раскрытия сервисов из-за используемых уязвимостей.

Три основными рекомендациями по разработке защищенного хранилища данных, приведенными ниже.

Шифрование данных

Шифрование данных, хранящихся в базе данных, помогает сохранить информацию в безопасности в случае взлома, поскольку ее невозможно прочитать.

Существуют два подхода к шифрованию данных:

При передаче — данные шифруются при отправке из одной службы в другую. Службы-получатели расшифровывают и считывают полученную информацию. Это помогает свести к минимуму вероятность утечки данных, вызванной нарушением каналов передачи данных.

Данные в режиме ожидания — данные шифруются для дальнейшего хранения на жестком диске. Такой подход помогает включить дополнительные меры безопасности микросервисов при хранении данных и сохраняет их неразглашенными в случае потери.

Управление жизненным циклом данных

Жизненный цикл данных определяет время, в течение которого данные должны существовать в системе. Подумайте, какие данные следует удалять автоматически, в зависимости от даты создания записей. Это помогает оптимизировать использование хранилища данных и уменьшить объем информации, которая потенциально может быть раскрыта из-за нарушения безопасности.

Создание резервных копии

Из-за распределенного характера архитектуры микросервисов создание резервной копии включает настройку базы данных каждой службы.

Рекомендуется выполнять следующее.

— Проведение аудитов, чтобы определить важные данные, которые следует резервировать для оптимизации использования ресурсов

— Настройка инструментов автоматического создания резервных копий

— Проверка возможностей восстановления резервных копий без ошибок

— Хранение резервных копии данных на выделенных серверах

Управление конфиденциальными данными

Конфиденциальные данные включают учетные данные для входа, секреты, токены и ключи, которые помогают предоставлять доступ пользователям и интерпретировать зашифрованную информацию. Ниже приведены три основных метода управления конфиденциальными данными.

— Не вводите жестко учетные данные для входа

Не встраивайте конфиденциальные данные и учетные данные для входа непосредственно в исходный код вашего приложения. Жесткое кодирование может привести к серьезной уязвимости в архитектуре микросервисов, поскольку хакеры могут получить доступ к секретам для получения несанкционированного доступа к сервисам.

— Следуйте принципу наименьших привилегий

Один из принципов безопасности микросервисов заключается в максимально возможном ограничении доступа пользователей и служб. Определенные роли должны иметь доступ только к службам, ресурсам или приложениям, которые им требуются для выполнения поставленных задач.

— Используйте специализированные решения для сохранения секретности

Многие готовые к использованию решения могут помочь хранить конфиденциальную информацию и управлять ею, включая учетные данные для входа, токены, ключи и т. д. Кроме того, они предлагают дополнительные функциональные возможности для улучшения архитектуры безопасности микросервисов, включая автоматический мониторинг и проверку соответствия требованиям.

Тремя лучшими готовыми к использованию специализированными решениями для сохранения секретности являются:

— Менеджер секретов AWS

— Управление ключами Google Cloud

— Хранилище ключей Microsoft Azure

API Gateway + брандмауэр

Шлюз API соединяет интерфейс и серверную часть. Он принимает запросы от пользователей и направляет их на микросервисы. Основная функциональность API включает аутентификацию, авторизацию и маршрутизацию запросов.

Брандмауэр — это дополнительный уровень безопасности микросервисов, который защищает сети и приложения от распространенных эксплойтов. Брандмауэр может фильтровать трафик, обнаруживать подозрительную активность, следовать пользовательским правилам безопасности и т. д.

Шлюз API может работать без брандмауэра. Однако для обеспечения максимальной безопасности в микросервисах рекомендуется реализовать комбинацию шлюза API и брандмауэра, например:

API gateway: AWS API Gateway + Брандмауэр: AWS Web Application Firewall (WAF)

API-шлюз: Google Cloud Load Balancer + Брандмауэр: Google Cloud Armor

Мониторинг безопасности микросервисов

Постоянный мониторинг приложений помогает гарантировать отсутствие проблем с безопасностью и отсутствие несанкционированного доступа пользователей.

Рекомендации по обнаружению проблем с безопасностью-

1. Журналы и мониторинг ключевых показателей

Мониторинг журналов — один из основных подходов, помогающих выявлять технические проблемы и проблемы безопасности. Рекомендуется внедрить централизованную систему управления журналами для мониторинга всех действий с целью обнаружения нарушений безопасности или подозрительной активности.

Мониторинг важнейших показателей помогает разработчикам обнаруживать проблемы с безопасностью микросервисов или необычные действия. Вот некоторые показатели, которые помогают определить подозрительную активность::

— неудачные попытки входа в систему

— случаи сброса пароля

— попытки входа в систему без пароля

— изменения разрешений пользователей

— сетевой трафик

— время простоя системы

2. Сканирование уязвимостей

Возможные бреши в системе безопасности можно обнаружить путем проведения сканирования уязвимостей. Автоматизированные инструменты могут анализировать кодовую базу и обнаруживать фрагменты кода, содержащие возможные уязвимости в системе безопасности. Разработчикам следует дополнительно проверять отмеченные фрагменты кода. Наиболее популярными инструментами являются:

— SonarQube

— Checkmarx SAST

— Veracode

3. Тестирование на проникновение

В двух словах, тестирование на проникновение — это имитация точечной атаки на приложение со стороны этичных хакеров. Это помогает заранее обнаружить уязвимости в системе безопасности. Все уязвимости, обнаруженные этичными хакерами во время тестирования безопасности микросервисов, должны быть задокументированы и доведены до сведения разработчиков.

Аудит программного кода — разбивка процессов

Новые решения подразумевают множество сервисов, которые безопасно обрабатывают большие наборы данных и предоставляют богатую функциональность в одном месте. Основные функции приложения заключаются в следующем.